Taylor 365

[Endpoint DLP] Endpoint DLP 설명 및 정책 생성하기 본문

Endpoint DLP는 Microsoft 365 서비스에서 중요한 항목을 보호하는 데 사용할 수 있는 Microsoft Purview DLP(데이터 손실 방지) 제품군의 일부입니다. Endpoint DLP에서 제공되는 엔드포인트 활동을 조건으로 감사/차단/재정의 등의 Action을 활용하여 데이터를 보호합니다.

Endpoint DLP 기능에 액세스하고 사용하려면 다음 구독 및 추가 기능 중 하나가 필요합니다.

- Microsoft 365 E5/A5/G5

- Microsoft 365 E5/A5/F5/G5 규정 준수

- Microsoft 365 F5 보안 & 규정 준수

- Microsoft 365 E5/A5/F5/G5 Information Protection & 거버넌스 (E5 IPG)

또한 Endpoint DLP 정책을 받으려면 디바이스 온보딩이 선행되어야 합니다.

디바이스 온보딩은 다음 링크를 참고하거나,

끝점 데이터 손실 방지 시작하기

엔드포인트 데이터 손실 방지를 설정하여 파일 활동을 모니터링하고 해당 파일에 대한 보호 작업을 엔드포인트에 구현합니다.

learn.microsoft.com

https://twm365.tistory.com/120

[Microsoft Defender XDR] Microsoft Defender for Endpoint Windows 클라이언트 온보딩(2) - 그룹 정책

Active Directory 환경에서 관리되는 AD 조인 디바이스에 스크립트를 배포하여 온보딩하는 방법에 대해 설명합니다.※ GP(그룹 정책) 업데이트를 사용하여 패키지를 배포하려면 Windows Server 2008 R2 이상

twm365.tistory.com

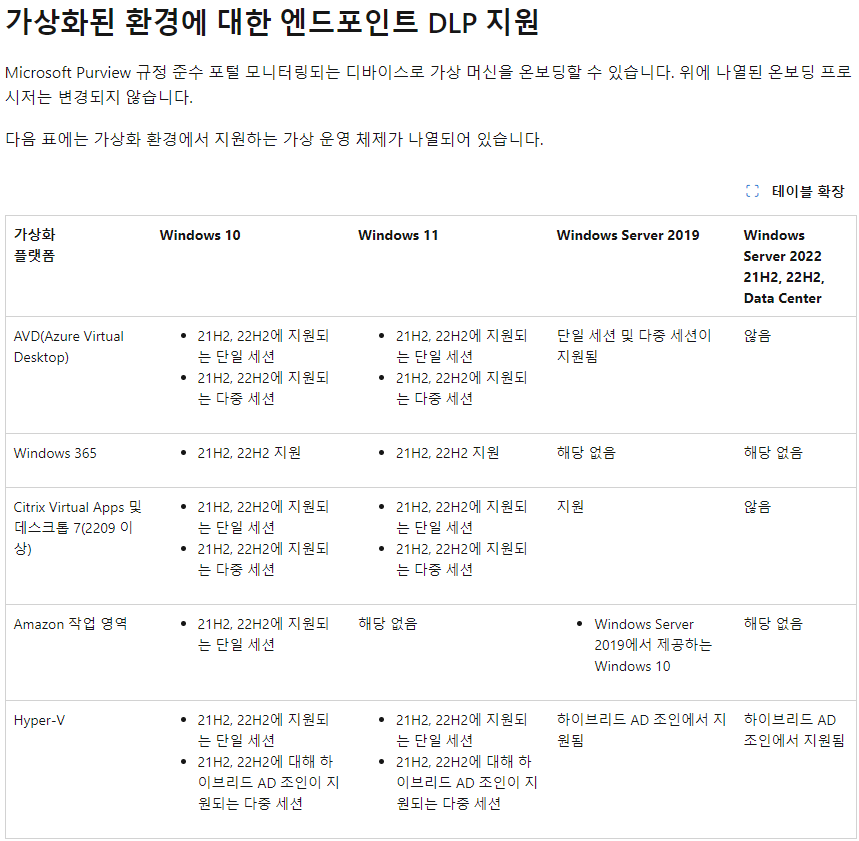

다음은 가상 환경에 대한 Endpoint DLP 지원 내용이니 참고 바랍니다.

이후 Microsoft Purview 포털에서 [설정] > [장치 온보딩]으로 접근 후,

장치 관리 사용 설정을 활성화 하여 온보딩 된 장치를 불러와야 하니 이 부분도 함께 참고하면 좋겠습니다.

그럼 Endpoint DLP 정책을 생성해보겠습니다. Endpoint DLP 정책은 M365 DLP 정책을 설정하는 위치와 동일합니다.

1. Microsoft Purview 포털로 이동합니다.

2. [데이터 손실 방지] > [정책] > [+정책 만들기] 를 클릭합니다.

3. 정책 이름 지정

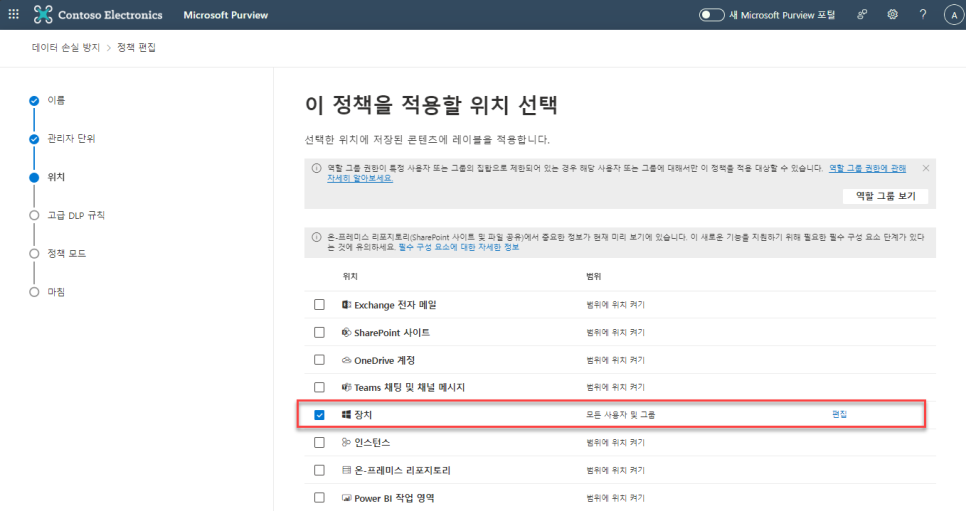

4. 정책을 적용할 위치는 "장치" 입니다.

5. [+ 규칙 만들기]를 클릭하여 규칙을 생성합니다.

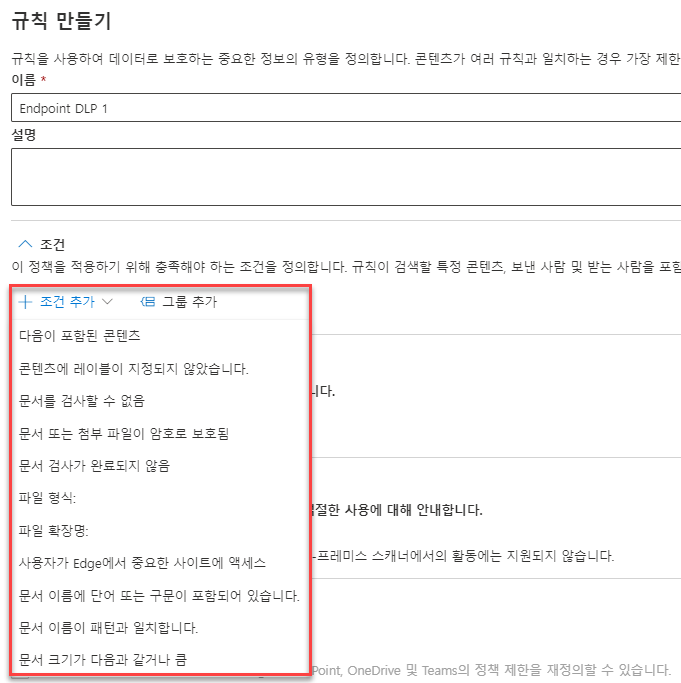

6. 조건을 지정합니다.

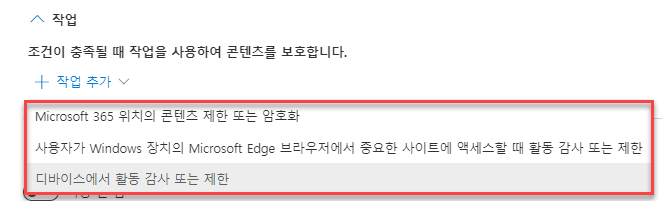

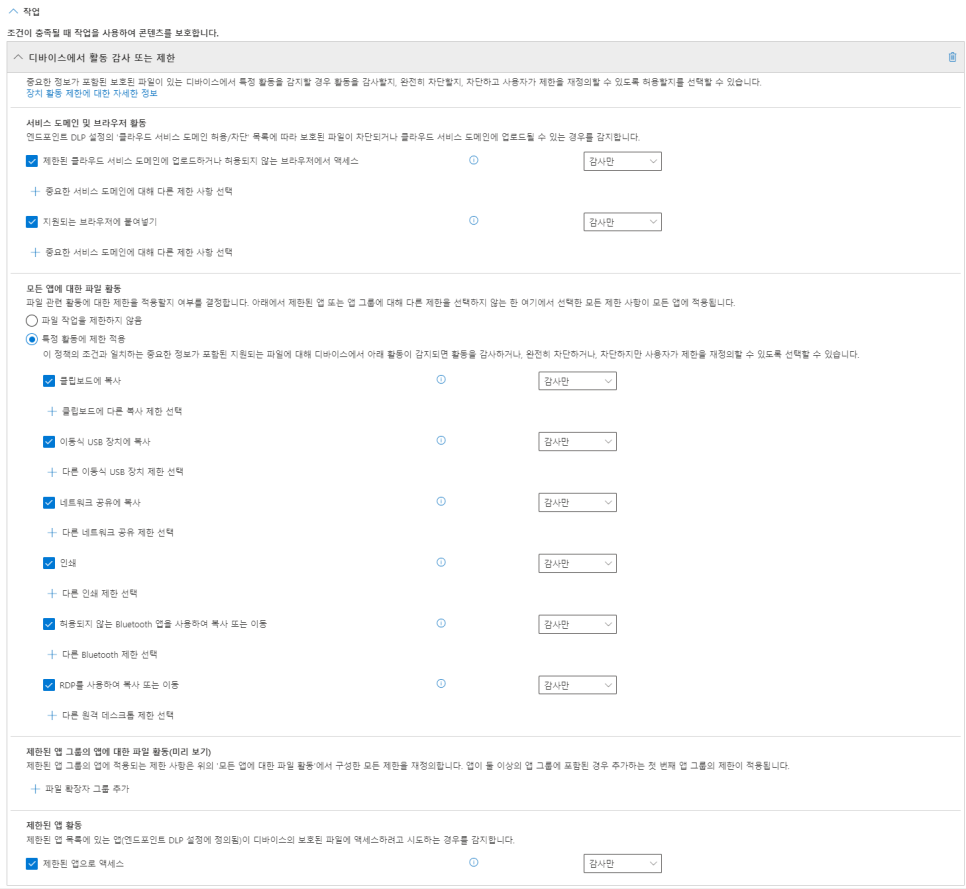

7. 작업에서 "디바이스에서 활동 감사 또는 제한"을 클릭합니다.

8. Endpoint DLP 정책으로 활용할 세부 작업을 설정합니다.

Endpoint DLP 활동 항목

8-1. 제한된 클라우드 서비스 도메인에 업로드하거나 허용되지 않는 브라우저에서 액세스

-

- 설명: 사용자가 제한된 서비스 도메인에 콘텐츠를 업로드하거나 브라우저를 통해 항목에 액세스하려는 경우 이를 감지합니다. 허용되지 않는 브라우저를 사용하는 경우 업로드 작업이 차단되고 사용자가 Microsoft Edge를 사용하도록 리디렉션됩니다. 이후 Microsoft Edge는 DLP 정책 구성에 따라 업로드 또는 액세스를 허용하거나 차단합니다. "데이터 손실 방지 설정"의 허용/허용되지 않는 도메인 목록에 따라 보호된 파일을 업로드하거나 클라우드 서비스에 업로드할 수 없는 경우 차단, 경고 또는 감사를 수행할 수 있습니다. 구성된 작업이 경고 또는 차단으로 설정되면 다른 브라우저("데이터 손실 방지 설정" 아래의 허용되지 않는 브라우저 목록에 정의됨)가 파일에 액세스하지 못하도록 차단됩니다.

8-2. 지원되는 브라우저에 붙여넣기

-

- 설명: 사용자가 제한된 서비스 도메인에 콘텐츠를 붙여넣으려고 하는 경우를 감지합니다. 감지는 붙여넣을 콘텐츠에 대해 수행됩니다. 이 감지는 콘텐츠의 원본 항목이 분류되는 방식과는 무관합니다.

8-3. 클립보드에 복사

-

- 설명: 사용자가 파일에서 콘텐츠를 복사하려고 하면 엔드포인트 디바이스의 클립보드에 보호된 파일의 복사를 차단, 재정의와 함께 차단 또는 감사 모드로 설정할 수 있습니다. 규칙이 재정의와 함께 차단 또는 차단으로 구성된 경우 대상이 복사 콘텐츠가 포함된 동일한 Microsoft 365 Office 앱 내에 있는 경우를 제외하고 원본 콘텐츠의 복사는 차단됩니다. 이 작업은 Windows 365에서 Azure Virtual Desktop을 사용할 때 리디렉션된 클립보드에도 적용됩니다.

8-4. USB 이동식 장치에 복사

-

- 이 활동이 감지되면 엔드포인트 디바이스에서 USB 이동식 미디어로 보호된 파일의 복사 또는 이동을 차단, 경고 또는 감사할 수 있습니다.

8-5. 네트워크 공유에 복사

-

- 이 활동이 감지되면 Windows 365를 사용하여 Azure Virtual Desktop에서 네트워크 공유로 표시되는 리디렉션된 USB 디바이스를 포함하여 엔드포인트 디바이스에서 네트워크 공유로 보호된 파일의 복사 또는 이동을 차단, 경고 또는 감사할 수 있습니다.

8-6. 인쇄

-

- 이 활동이 감지되면 엔드포인트 디바이스에서 보호된 파일의 인쇄를 차단, 경고 또는 감사할 수 있습니다. 이 작업은 Windows 365와 함께 Azure Virtual Desktop을 사용할 때 리디렉션된 프린터에도 적용됩니다.

8-7. 허용되지 않는 Bluetooth 앱을 사용하여 복사 또는 이동

-

- 사용자가 허용되지 않는 Bluetooth 앱에 항목을 복사하려고 시도하는 경우를 감지합니다("데이터 손실 방지 설정"의 허용되지 않는 Bluetooth 앱 목록에 정의됨).

8-8. RDP를 사용하여 복사 또는 이동

-

- 사용자가 원격 데스크톱 세션에 항목을 복사하려고 하는 경우를 감지합니다.

8-9. 제한된 앱으로 액세스

-

- 제한된 앱 목록에 있는 애플리케이션 (제한된 앱 및 앱 그룹에 정의됨)이 엔드포인트 디바이스에서 보호된 파일에 액세스하려고 시도하는 경우를 검색합니다.

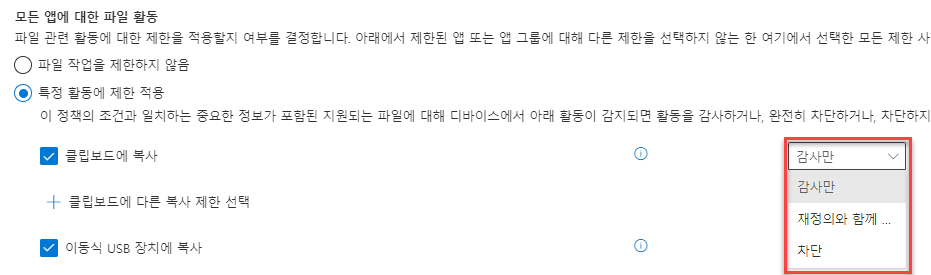

각 활동에 대해서는 감사만 / 재정의와 함께 차단 / 차단 작업이 지원됩니다.

- 감사

사용자 알림 배너 표시 불가 (DLP 정책 내 사용자 알림 옵션은 제공되나 실제 적용 안됨) / 동작 허용 및 DLP rule match 감사 로그 기록

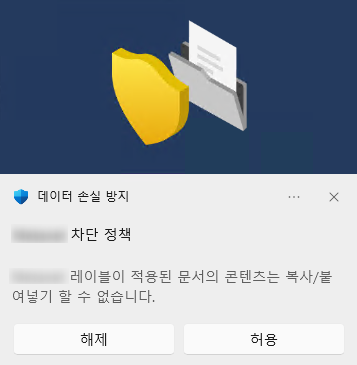

- 재정의와 함께 차단

- 사용자 알림 배너 표시 가능 / 동작 차단 및 재정의 제공 (재정의 시 동작 허용) 및 DLP rule match 감사 로그 기록

※ 기본적으로 동작을 차단하고 배너에서 나타나는 [허용] 버튼 클릭 시 동작이 허용됩니다.

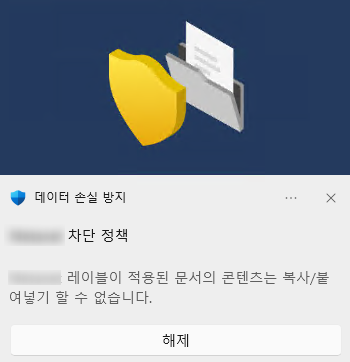

- 차단

- 사용자 알림 배너 표시 가능 / 동작 차단 및 DLP rule match 감사 로그 기록

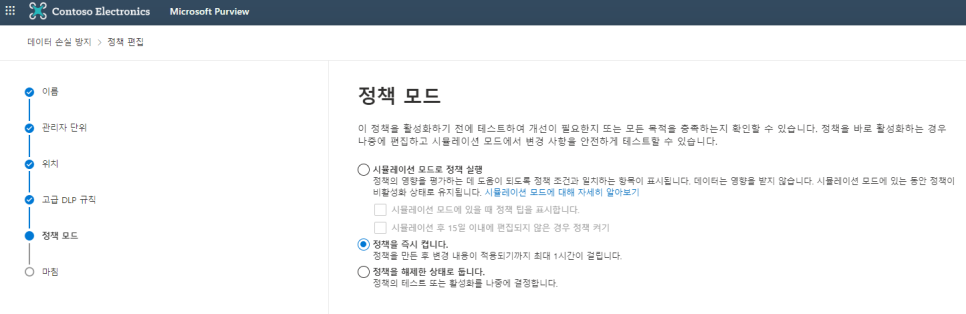

9. 규칙 구성이 완료되면 이 정책을 시뮬레이션 모드로 실행하거나 즉시 켤 수 있습니다.

이후 해당 디바이스가 정책을 정상적으로 동기화 했다면 정책은 잘 배포된 것입니다.

참고로 정책 업데이트를 대시보드에 반영되기까지 최대 2시간이 걸릴 수 있으며, 업데이트가 수행되려면 장치가 온라인 상태여야 합니다

이상입니다.

'Microsoft 365' 카테고리의 다른 글

| [AIP] Azure Information Protection 사용 권한 설명 (0) | 2024.08.12 |

|---|---|

| [AIP] 새 Microsoft Purview 포털에서 MIP(AIP) 민감도 레이블 생성 (0) | 2024.08.12 |

| [Microsoft365] Microsoft Teams 자동 실행 불가 시 해결 방법 (0) | 2024.08.12 |

| [WCD] WCD로 구성한 Entra Join(Azure AD Join) Provisioning Package를 Client PC에 배포 및 조인하기 (0) | 2024.08.12 |

| [WCD] Windows Configuration Designer를 통해 Entra Join(Azure AD Join) Provisioning Package 구성 (0) | 2024.08.12 |