Taylor 365

[WCD] WCD로 구성한 Entra Join(Azure AD Join) Provisioning Package를 Client PC에 배포 및 조인하기 본문

[WCD] WCD로 구성한 Entra Join(Azure AD Join) Provisioning Package를 Client PC에 배포 및 조인하기

TaylorAn 2024. 8. 12. 17:48지난 포스팅에서는 대량 디바이스를 대상으로 Microsoft Entra Join을 진행하기 위해 필요한 Entra Join(Azure AD Join) Provisioning Package를 Windows Configuration Designer를 통해 구성하는 방법에 대해 설명했습니다.

이번에는 이 Provisioning Package를 실제 조인 대상이 될 Client PC에 배포 및 조인하는 과정에 대해 포스팅 합니다.

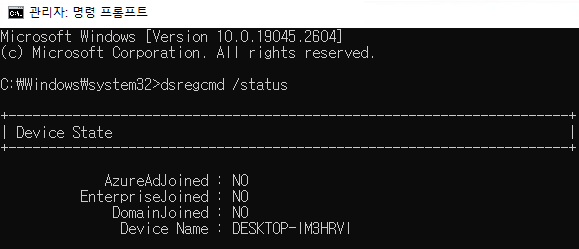

1. CMD 관리자 실행 > DSREGCMD /STATUS 를 통해서 이 디바이스의 현재 조인 상태를 확인합니다.

- AzureADJoined: NO

- Device Name: DESKTOP-IM3HRVI

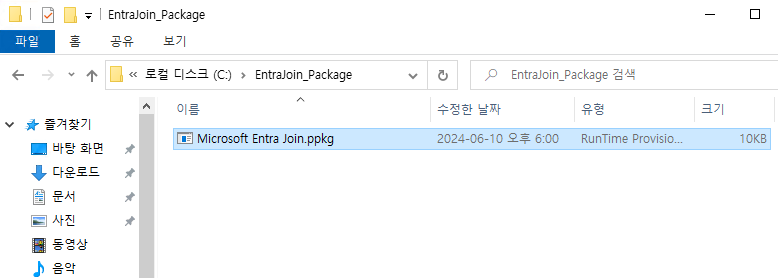

2. 구성된 Provisioning Package 파일을 위치 시킨 후 지정할 경로에 저장합니다.

이 패키지 파일은 단순히 더블 클릭하여 실행할 수도 있고, PowerShell 명령을 통해 실행시킬 수도 있습니다.

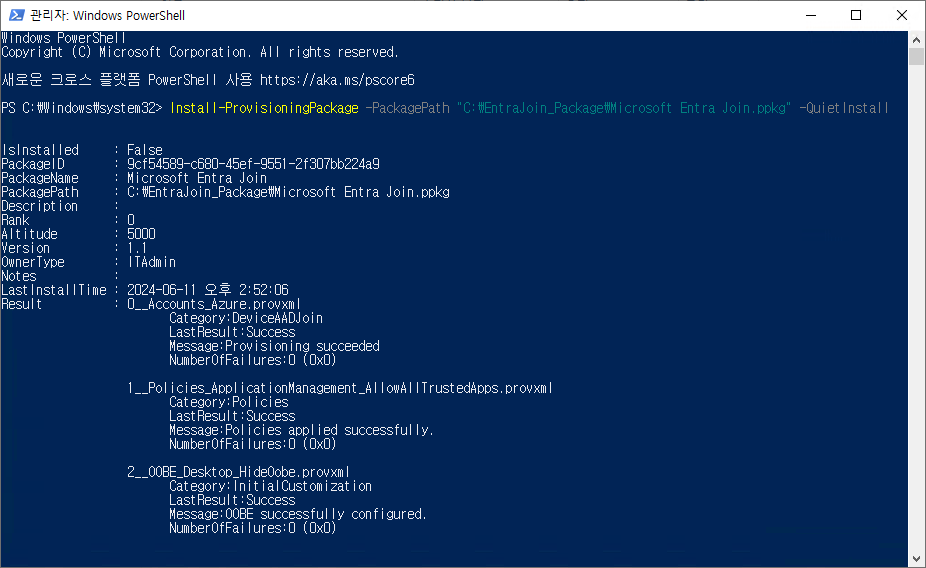

3. PowerShell 관리자 권한으로 실행 후 패키지 파일 실행

- Install-ProvisioningPackage -PackagePath "C:\EntraJoin_Package\Microsoft Entra Join.ppkg" -QuietInstall

위 결과가 출력되면 프로비저닝 패키지는 정상적으로 실행된 것 입니다.

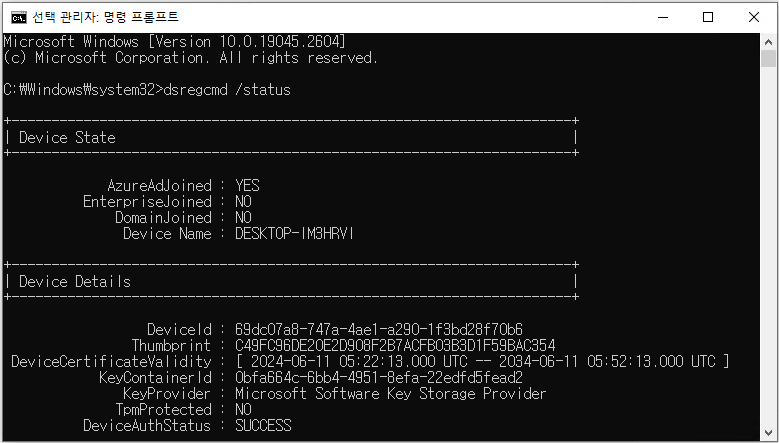

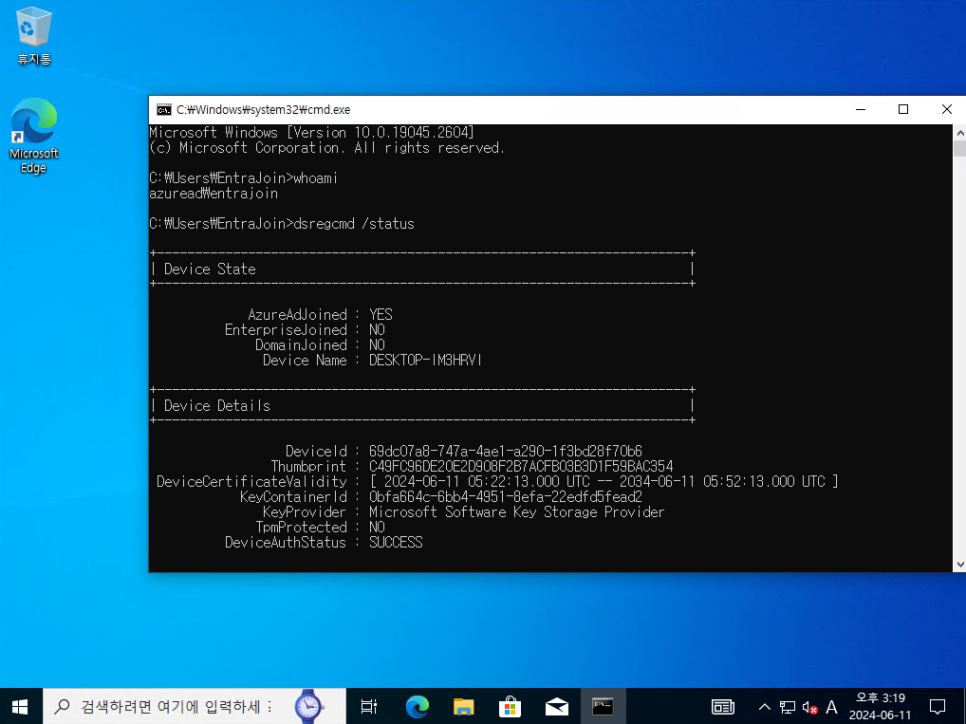

3. CMD 관리자 실행 > DSREGCMD /STATUS 를 통해서 이 디바이스의 현재 조인 상태 확인

- AzureADJoined: YES

- Device Name: DESKTOP-IM3HRVI

- DeviceId : 69dc07a8-747a-4ae1-a290-1f3bd28f70b6

- DeviceAuthStatus: SUCCESS

Microsoft Entra Join(Azure AD Join)에 정상적으로 조인 된 것을 확인하였습니다.

만약 Provisioning Package 구성 시 Device Name에 대한 명명 규칙을 포함한 경우 조인이 이루어지는 시점에 이름도 함께 변경됩니다.

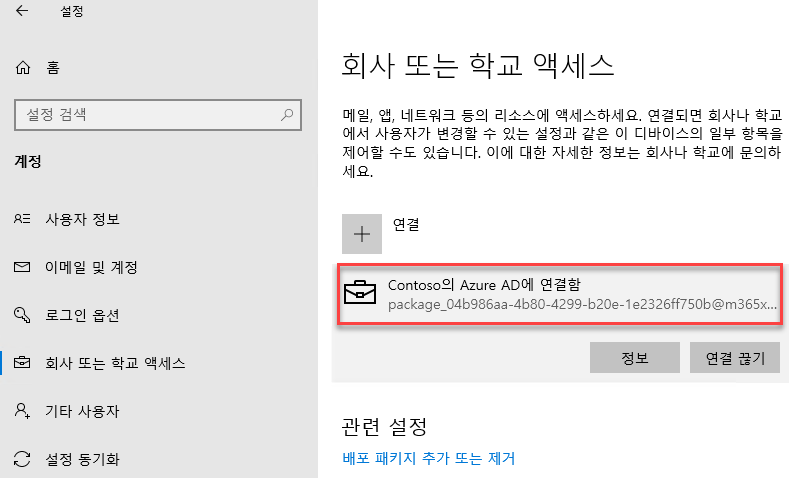

4. 프로필에서 설정 > 계정 > 회사 또는 학교 액세스 화면을 보면 Package_GUID@contoso.com 계정(디바이스 조인용 계정)으로 Azure AD에 연결된 것을 확인할 수 있습니다.

※ Entra ID 계정으로 로그인 하지 않은 로컬 계정 프로필 환경에서는 Package_GUID@contoso.com 계정으로 Entra ID에 연결되니 참고 바랍니다. (재부팅 하지 않은 상태)

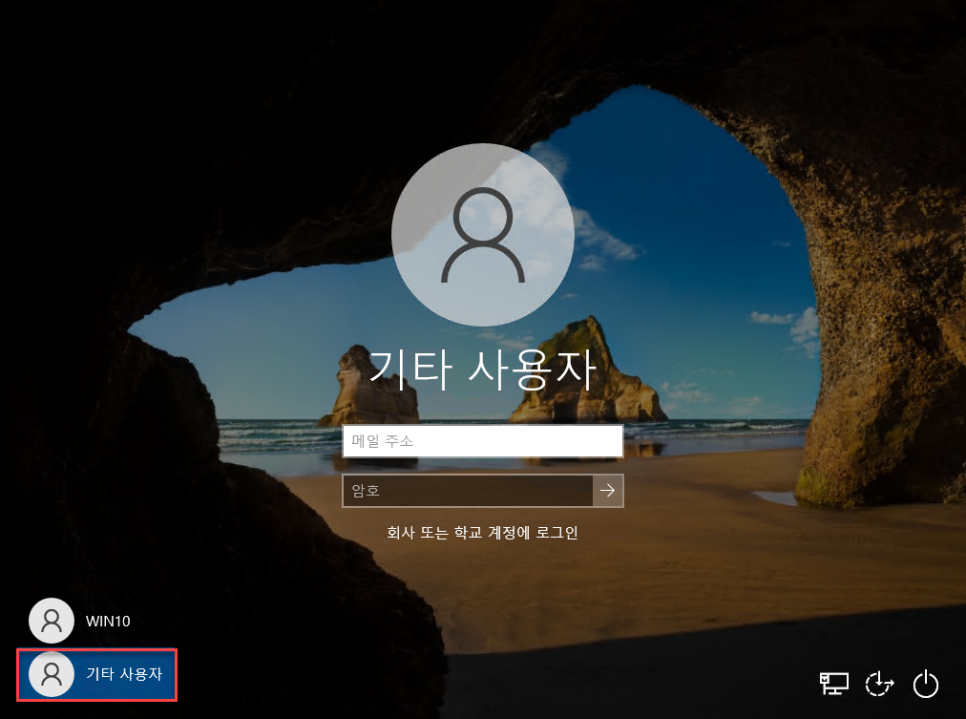

5. 재부팅 이후 PC 로그인 화면에서 로컬 프로필 이외 Entra ID 계정으로 로그인 할 프로필이 추가로 생성된 것을 확인합니다.

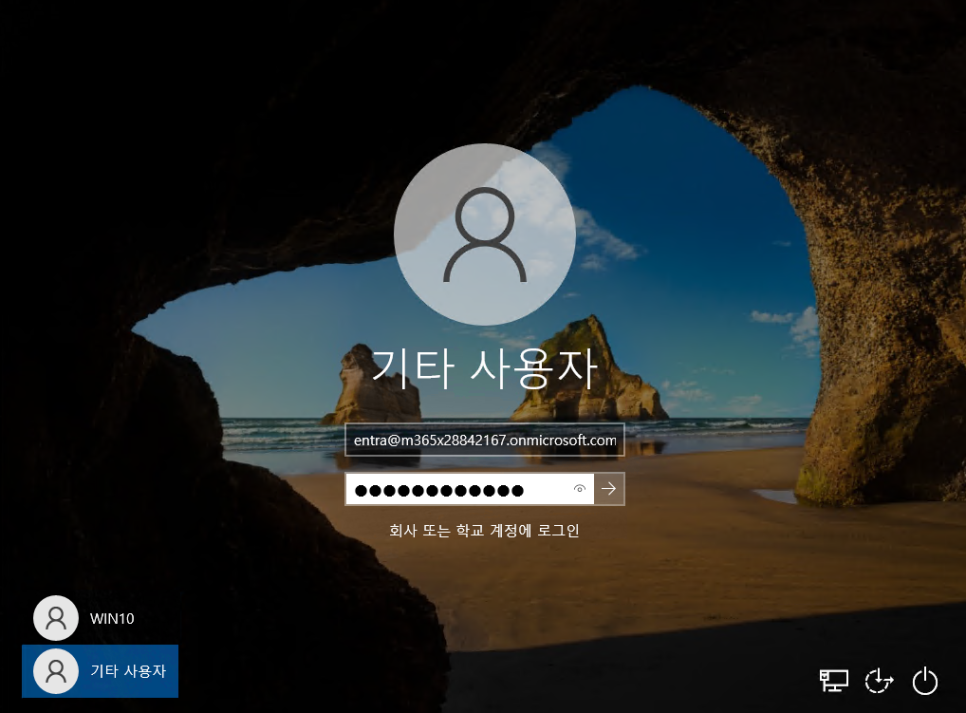

6. Entra ID 계정으로 로그인 합니다.

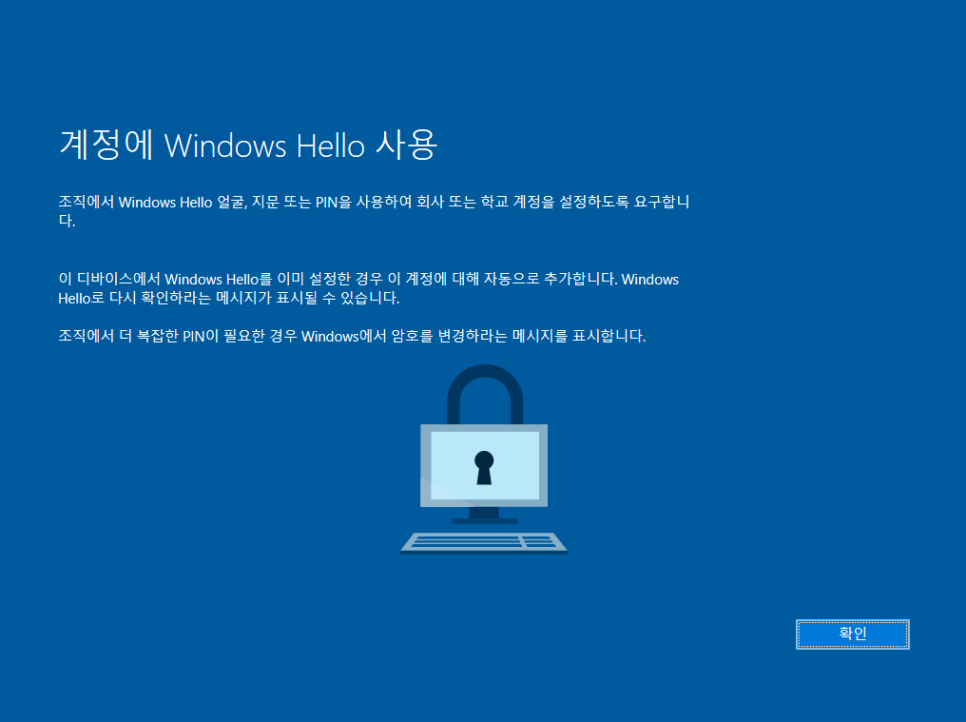

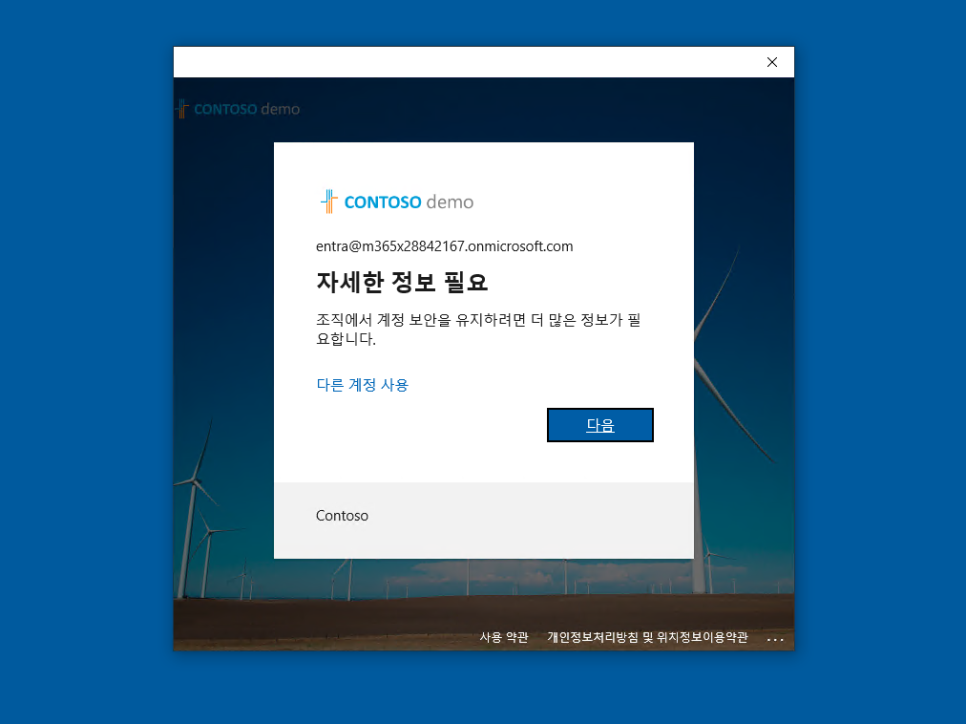

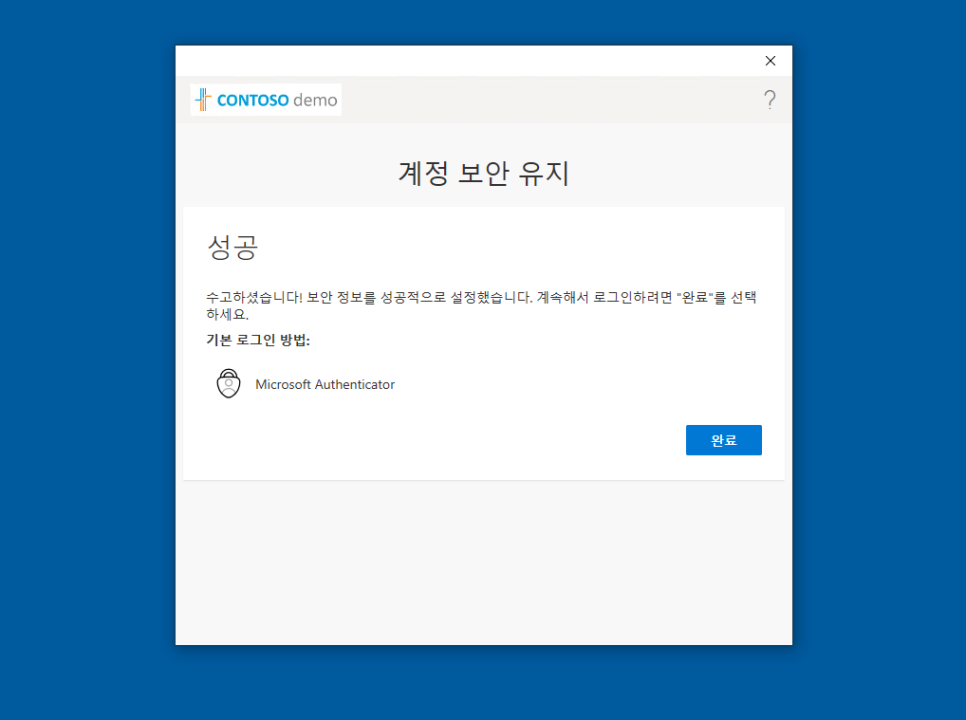

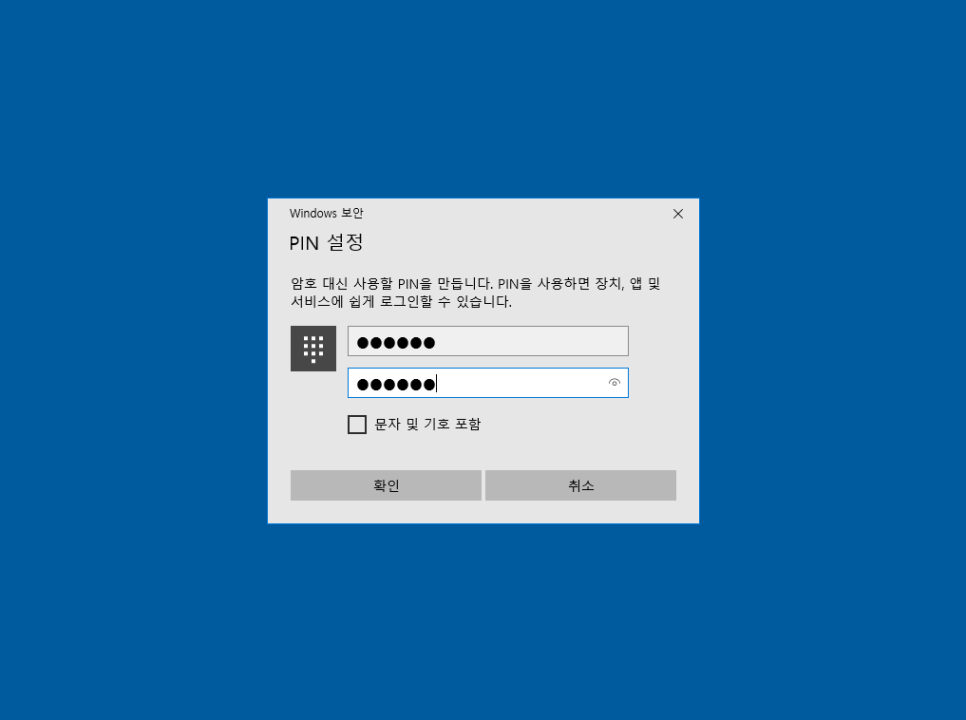

7. 이후 새 프로필 생성 과정에서 MFA 및 PIN을 설정합니다.

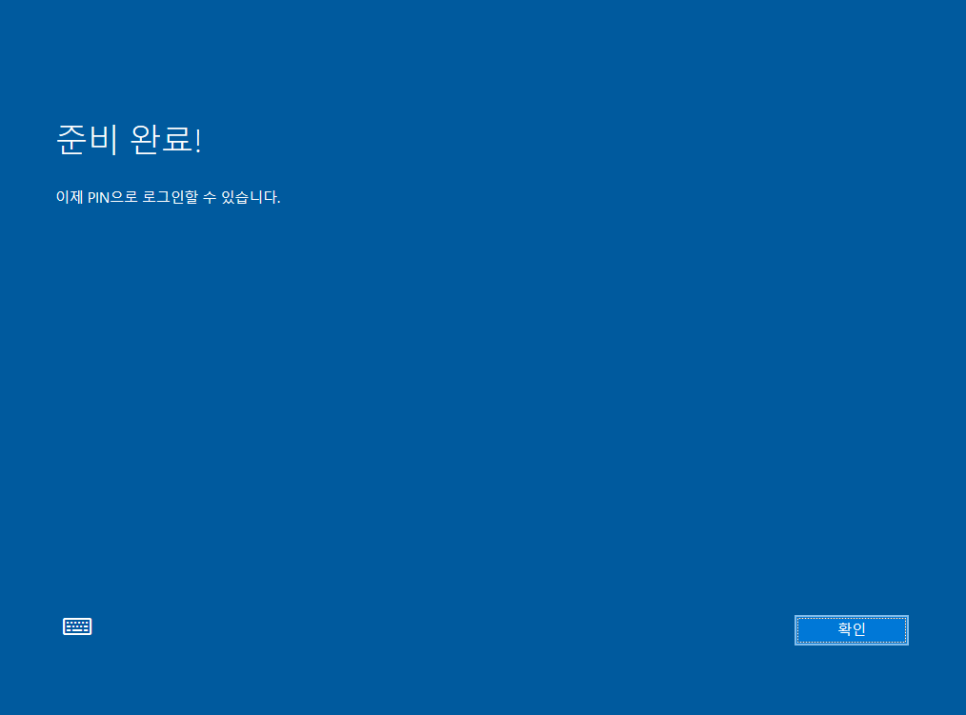

설정 완료

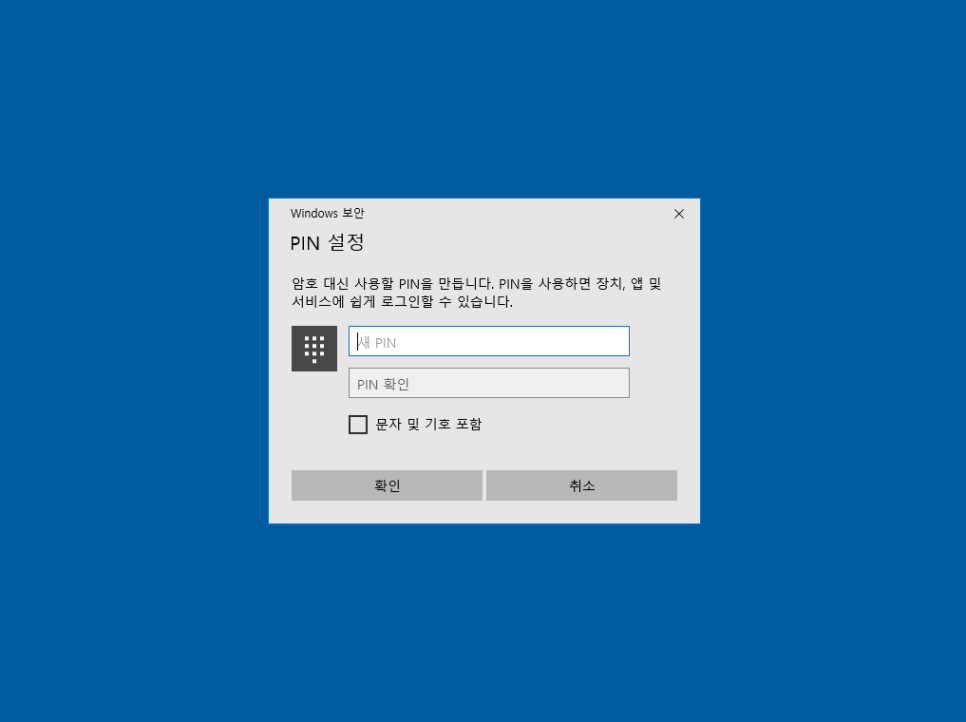

이후 PIN을 설정합니다.

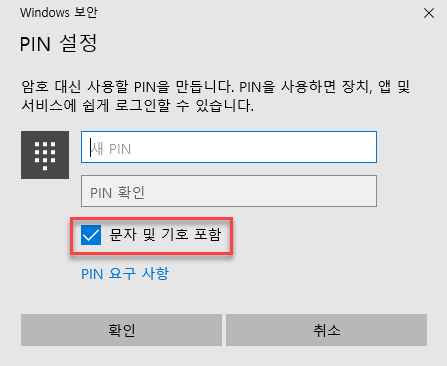

숫자 6자리에서 추가로 문자 조합이 필요한 경우 아래 옵션 체크 후 설정하면 됩니다.

8. 프로필 로그인 완료

참고할 부분은 이렇게 로그인 한 사용자는 해당 PC에 대해 "관리자 권한"을 가지는 것이 아닌 "사용자 권한"을 가져갑니다.

따라서 사용자가 직접 Entra ID 조인 연결을 끊을 수는 없지만 디바이스 사용에 있어서 비교적 제한적인 부분이 존재할 것 같습니다.

만약 관리자로 권한 상승이 필요한 경우에는 수동으로 추가하거나 별도의 명령어 실행 또 스크립트 제작 배포 등의 형태로 관리가 필요해보입니다.

- 동기화 된 계정: net localgroup administrators /add "Contoso\username"

- 클라우드 계정: net localgroup administrators /add "AzureAD\UserUpn"

https://learn.microsoft.com/ko-kr/entra/identity/devices/assign-local-admin

Microsoft Entra 조인 디바이스에서 로컬 관리자를 관리하는 방법 - Microsoft Entra ID

Windows 디바이스의 로컬 관리자 그룹에 Azure 역할을 할당하는 방법을 알아봅니다.

learn.microsoft.com

이상입니다.