Taylor 365

[Microsoft Defender XDR] Microsoft Defender for Endpoint Windows 클라이언트 온보딩(3) - Intune 본문

[Microsoft Defender XDR] Microsoft Defender for Endpoint Windows 클라이언트 온보딩(3) - Intune

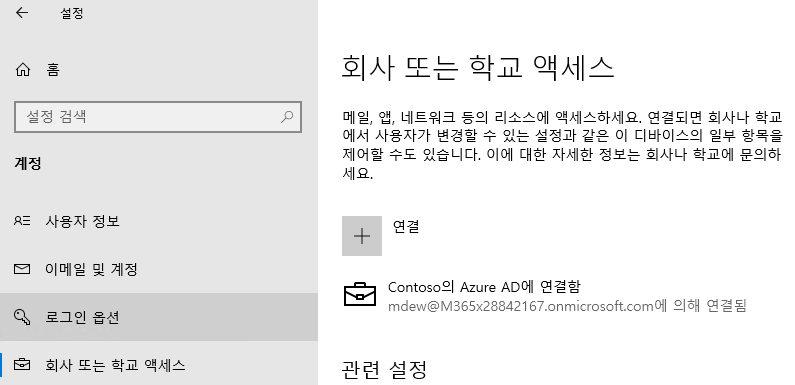

TaylorAn 2024. 8. 12. 17:46MDM 솔루션을 사용하여 Windows 10/11 클라이언트 디바이스를 온보딩 할 수 있습니다.

디바이스를 온보딩 하기 전에 먼저 MDM을 통해 디바이스를 Intune에 등록해야 합니다.

이 포스팅에서는 디바이스를 Entra ID Join(Azure AD Join)으로 가입시켜 MDM에 자동 등록하도록 구성하였습니다.

Entra 하이브리드 조인 디바이스도 가능하며 하이브리드 조인의 경우는 별도 AD GPO MDM 자동 등록 구성하면 됩니다.

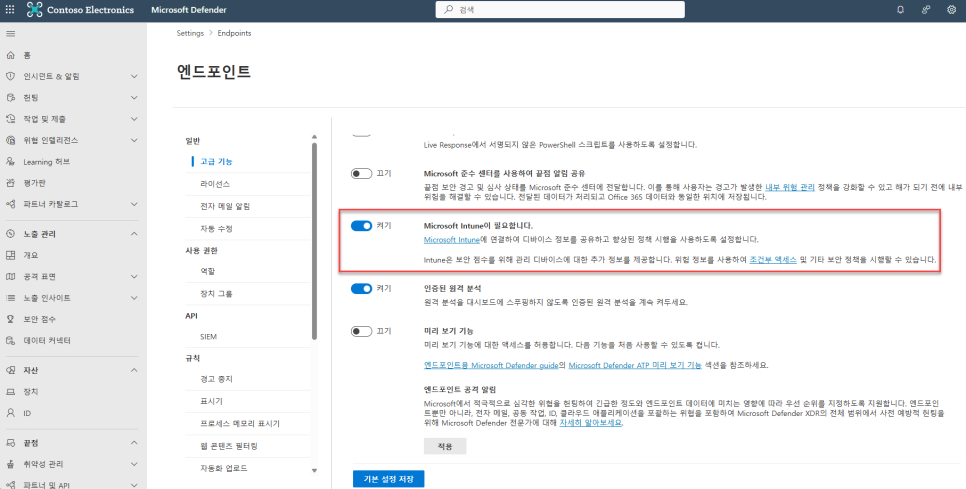

1. Intune과 Microsoft Defender for Endpoint 연결

먼저 MDE 설정에서 "Microsoft Intune이 필요합니다." 토글을 켭니다.

※ 이미 이 토글이 켜져있는 경우 스킵합니다.

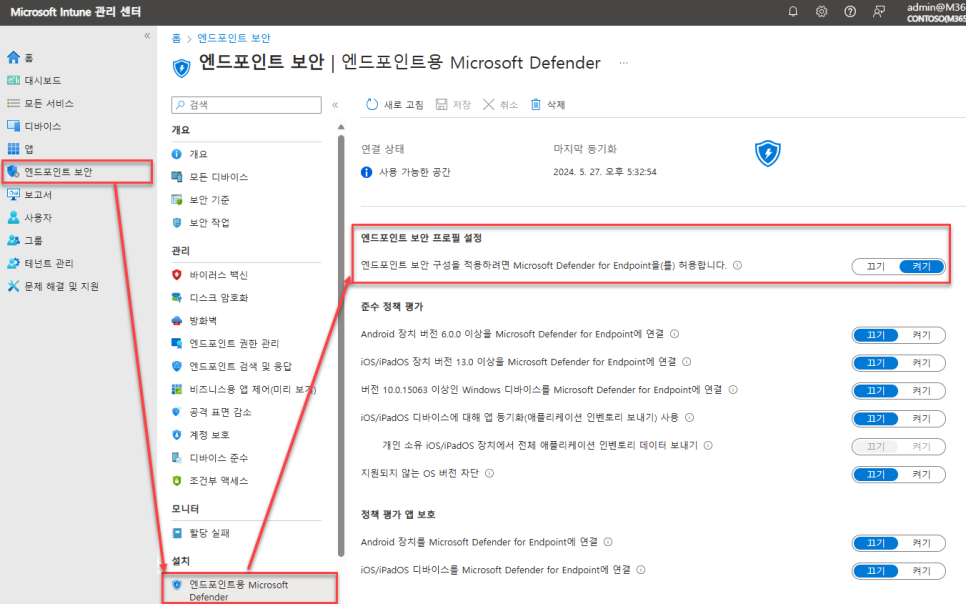

그 다음 Microsoft Intune 관리센터의 [엔드포인트 보안] > [엔드포인트용 Microsoft Defender]로 이동하고 "엔드포인트 보안 프로필 설정"을 클릭합니다. 이외 규정 준수 정책으로 관리 장치가 있는 경우 나머지 옵션을 추가로 확인합니다.

위 단계까지 마무리 되면 Intune 및 Microsoft Defender for Endpoint 서비스 간 연결 설정은 완료된 것입니다.

2. 디바이스 구성 프로필을 통한 장치 온보딩 진행합니다.

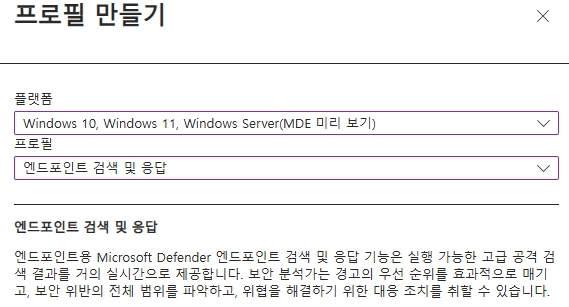

먼저 Microsoft Intune 관리 센터에 접근 후 [엔드포인트 보안] > [엔드포인트 검색 및 응답] > [정책 만들기] 를 클릭합니다.

3. 플랫폼은 "Windows 10, Windows 11, Windows Server"를 선택 / 프로필 유형은 "엔드포인트 검색 및 응답"을 선택

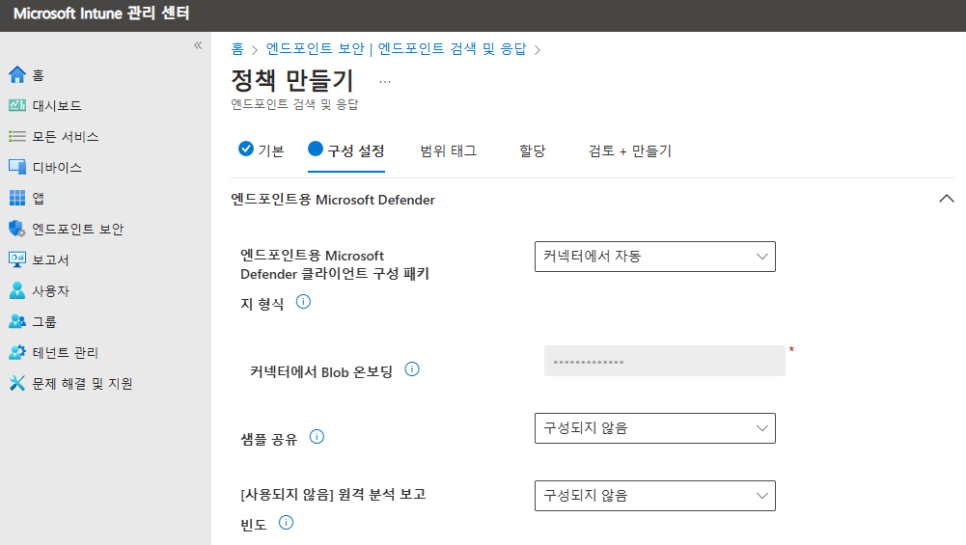

4. [구성 설정] 페이지에서 다음 옵션을 구성합니다.

-

- 엔드포인트용 Microsoft Defender 클라이언트 구성 패키지 형식: 커넥터에서 자동

- 샘플 공유: 구성되지 않음

- [사용되지 않음] 원격 분석 보고 빈도: 구성되지 않음

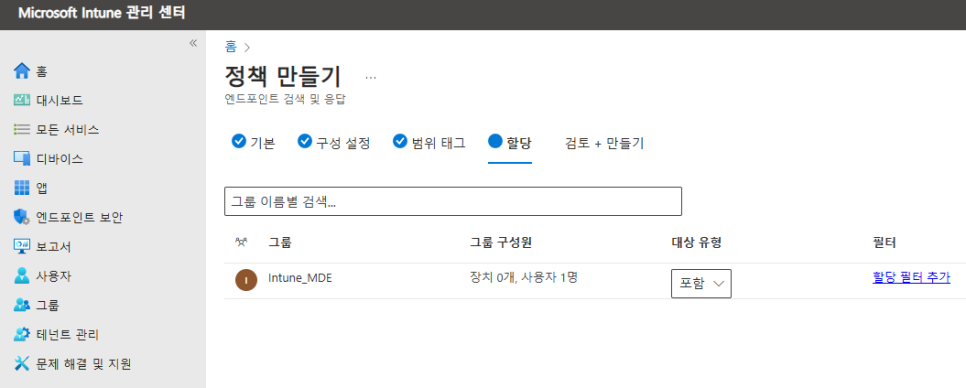

5. 정책을 적용할 그룹을 할당합니다.

※ 사용자 그룹에 배포하는 경우 정책이 적용되기 전 사용자가 디바이스에 로그인해야 하며 이후 디바이스는 MDE 에 온보딩 됩니다.

6. 정책 생성을 완료합니다.

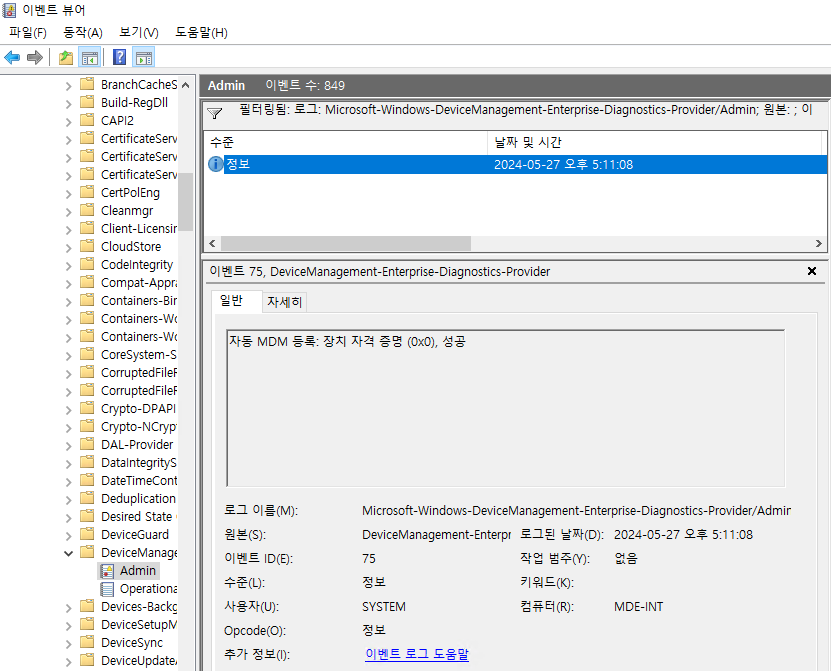

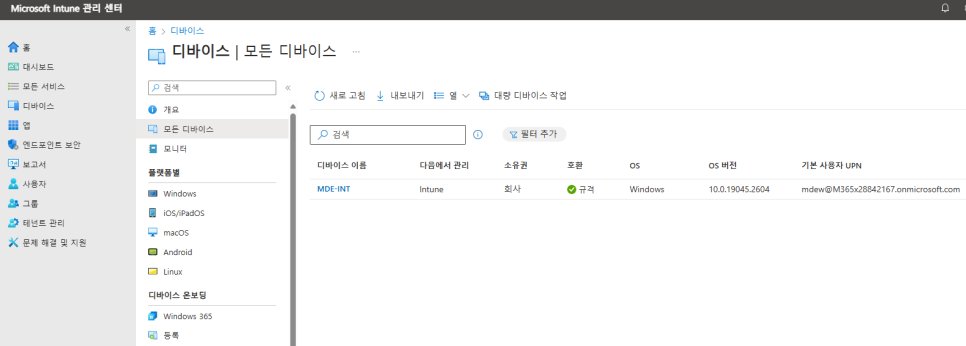

7. 온보딩된 장치를 확인합니다.

로컬 그룹 정책 및 AD GPO로 온보딩된 장치(아직 Intune으로 넘어가지 못한)와는 다르게 관리자열에 "Intune"이 표시되는 것을 볼 수 있습니다. 이와 같이 Intune으로 온보딩된 디바이스는 Intune 관리센터의 엔드포인트 보안 구성 프로필로 정책을 관리할 수 있습니다.

향후 관리자가 "알 수 없음" 상태로 유지되는 일부 장치에 대해 Intune으로 넘겨서 Intune 정책으로 관리할 수 있는 방법에 대해 포스팅 하겠습니다.

이상입니다.