Taylor 365

[Microsoft Defender XDR] Microsoft Defender for Endpoint Windows 클라이언트 온보딩(1) - 로컬 스크립트 본문

[Microsoft Defender XDR] Microsoft Defender for Endpoint Windows 클라이언트 온보딩(1) - 로컬 스크립트

TaylorAn 2024. 8. 9. 17:33로컬 스크립트를 통한 온보딩은 실 프로덕션 환경에서 사용되기 보다는 일부 디바이스에 대한 테스트 목적의 수동 온보딩 방법입니다.

Defender 포탈에서 제공되는 로컬 스크립트를 통해서 MDE에 디바이스를 온보딩하고 서비스를 테스트할 수 있습니다.

실제 프로덕션 환경에서는 관리 목적이나 서비스 안정 상 Intune, 그룹 정책 등의 다른 온보딩 방법을 사용하는 것이 낫습니다.

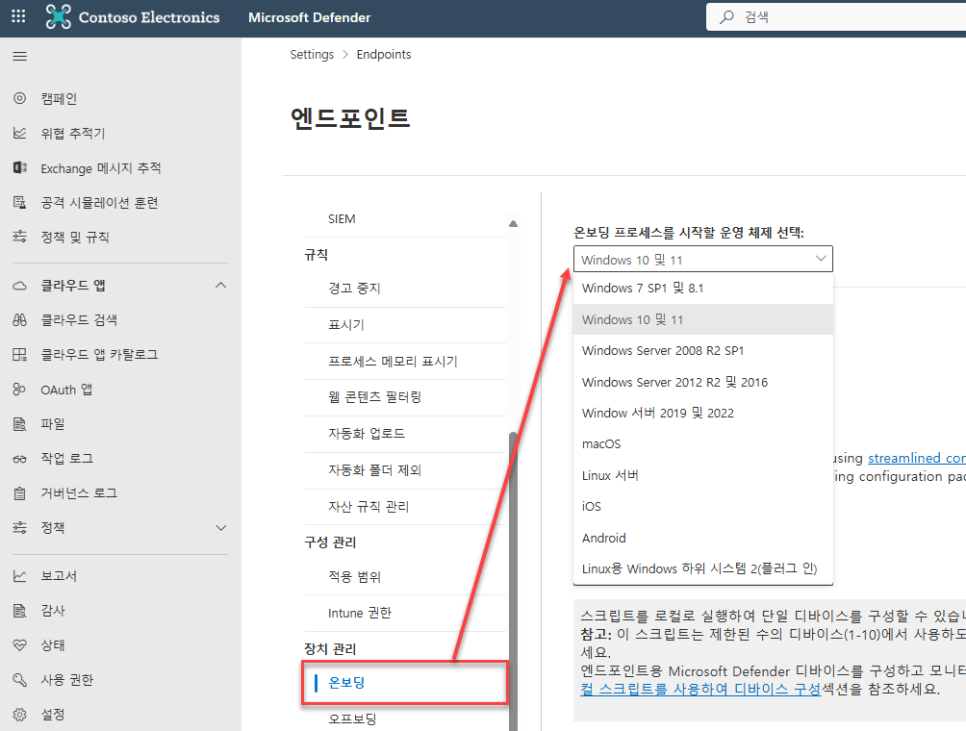

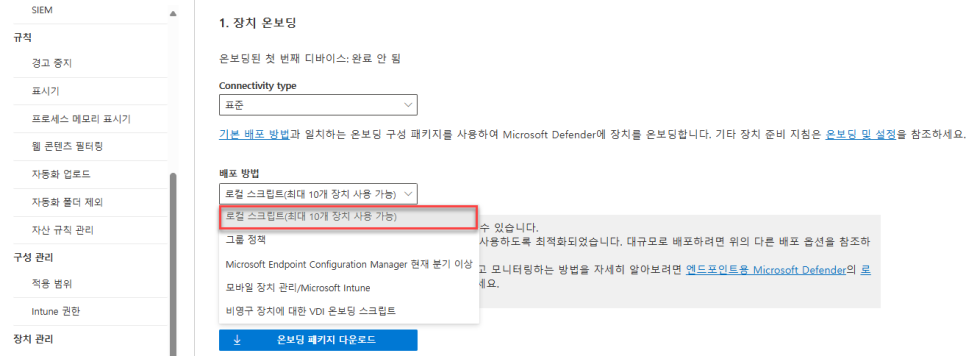

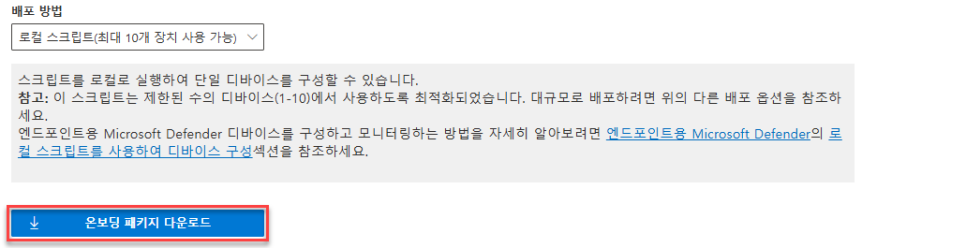

1. Microsoft Defender 포털로 이동 후 온보딩 하려는 디바이스의 스크립트 패키지 파일을 다운로드 합니다.

-

- [Microsoft Defender 포털] > [설정] > [엔드포인트] > [장치 관리] > [온보딩]

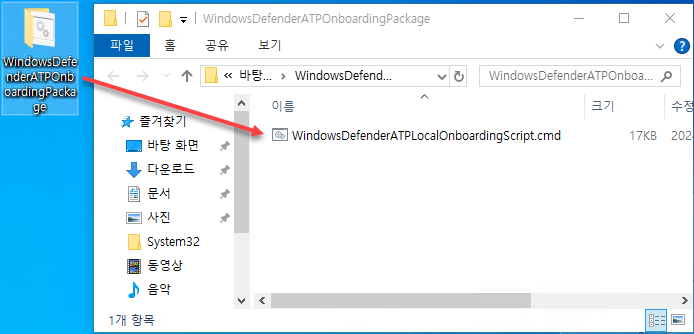

2. 다운로드 한 패키지 파일(WindowsDefenderATPOnboardingPackage.zip)의 압축을 풉니다.

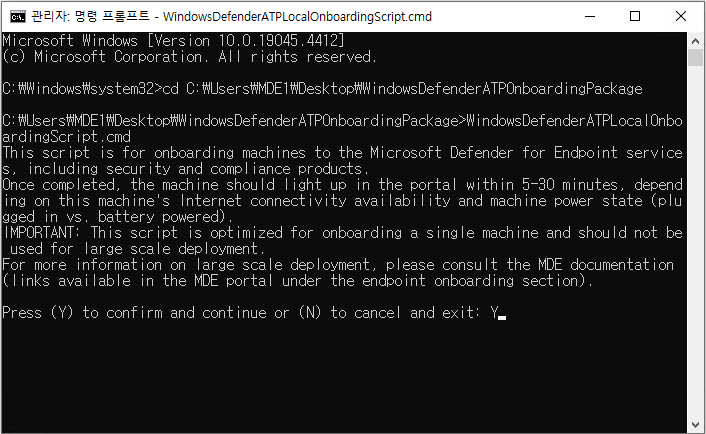

3. CMD를 관리자 권한으로 실행하고 다운로드 받은 스크립트를 실행합니다.

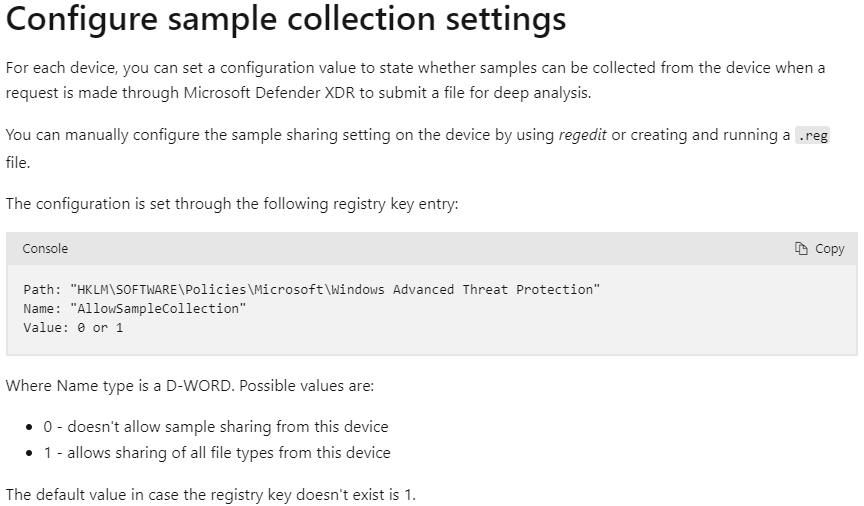

4. SampleCollection 을 허용하도록 레지스트리 구성

※ 만약 레지스트리 키가 없는 경우 기본값은 1입니다.

- 0 - 이 디바이스에서 샘플 공유를 허용하지 않음

- 1 - 이 디바이스의 모든 파일 형식을 공유할 수 있습니다.

- Path: "HKLM\SOFTWARE\Policies\Microsoft\Windows Advanced Threat Protection"

- Name: "AllowSampleCollection"

- Value: 0 or 1

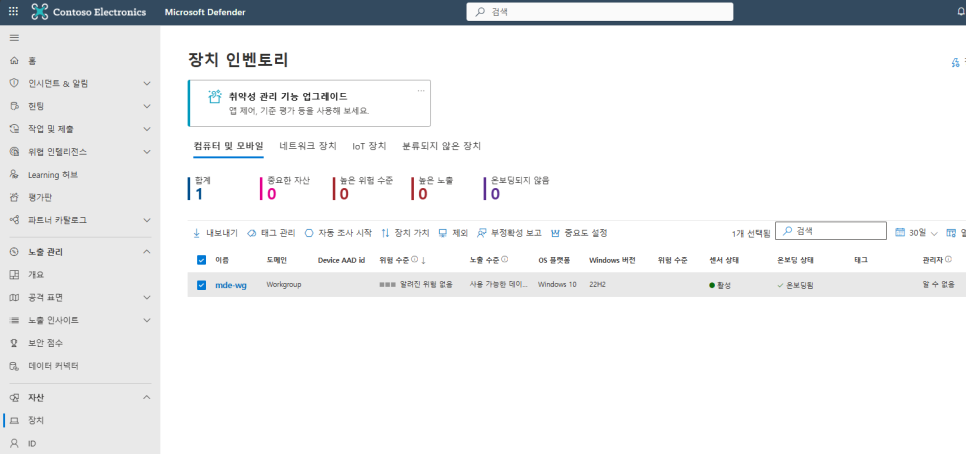

5. 온보딩된 장치 확인

장치 인벤토리에서 온보딩된 디바이스를 확인할 수 있습니다. 로컬 스크립트 유형을 통해 온보딩된 경우 도메인은 WorkGroup 입니다.

로컬 스크립트 유형으로 온보딩 된 장치에서 Entra(AAD) 계정으로 회사 또는 학교 계정에 자격 증명을 저장하지 않는 경우 유효한 사용자에 "유효하지 않음"으로 나타나고, Device AAD id는 나타나지 않는 것이 맞는 동작입니다.

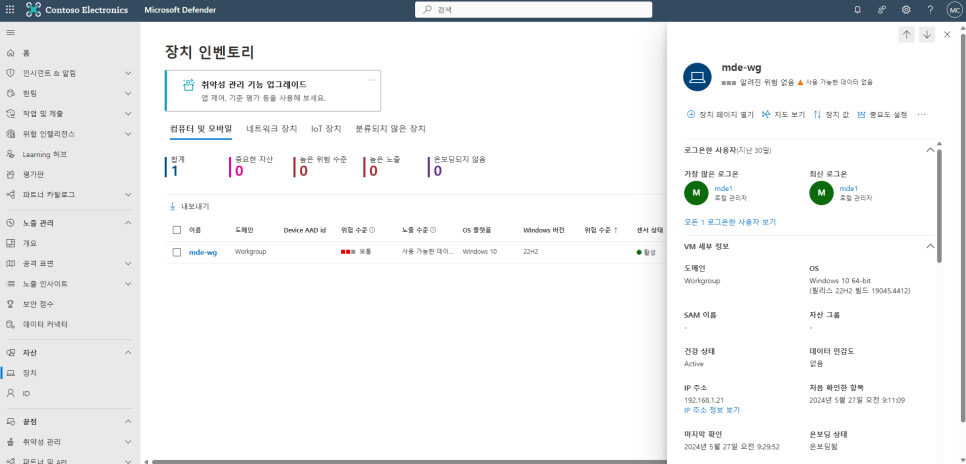

다만, 해당 디바이스에서 Entra 계정으로 자격 증명을 저장하는 경우 유효한 상태의 사용자로 체크되거나, 비어 있던 Device AAD id가 Entra ID 관리센터의 디바이스 메뉴에서 Registered 유형으로 등록된 Device Id로 연동 될 수 있으니 참고 바랍니다.

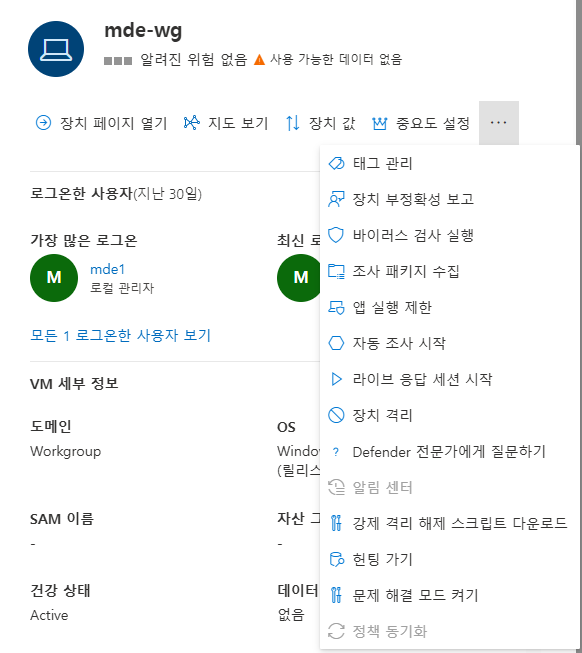

다음과 같이 정보 관리 뿐만 아니라 즉각적으로 각 장치에 대해 여러가지 대응 조치를 취할 수 있는 기능을 함께 제공합니다.

대응 조치에 대한 세부 내용은 다음 링크를 참고하시기 바랍니다.

https://learn.microsoft.com/ko-kr/defender-endpoint/respond-machine-alerts

엔드포인트용 Microsoft Defender의 디바이스에서 응답 작업 수행 - Microsoft Defender for Endpoint

디바이스 격리, 조사 패키지 수집, 태그 관리, av 검사 실행 및 앱 실행 제한과 같은 디바이스에서 응답 작업을 수행합니다.

learn.microsoft.com

위와 같이 정상적으로 온보딩을 마친 후 MDE 데모 시나리오를 통해서 정상 동작하는지 서비스 테스트를 진행해볼 수 있습니다.

로컬 스크립트를 통한 장치 온보딩 후 정책 적용에 대한 부분은 각 디바이스에 대해 레지스트리를 수정하거나 로컬 그룹 정책 편집을 통해 관리해야 하므로 다소 어려운 부분이 있습니다.

테스트 목적의 온보딩 유형이기에 이러한 유형으로 온보딩을 하게 된다면 정책을 중앙에서 제어하거나 관리함에 있어서 제한적인 부분을 감안해야 하겠습니다.

로컬 그룹 정책기(gpedit.msc)를 실행하여 관리 가능한 일부 정책이니 참고 바랍니다.

- Defender AV 정책 설정

- 실시간 보호에서 모든 파일 모니터링

- Windows Defender SmartScreen 설정 구성

- 잠재적으로 원하지 않는 애플리케이션 구성

- Cloud Deliver Protection 구성 및 샘플 자동 전송

- 서명 업데이트 확인

- 클라우드 제공 제한 시간 및 보호 수준 구성

이상입니다.